介绍

ACME是”Automatic Certificate Management Environment”(自动证书管理环境)的缩写,它提供了一种标准化的方式,使能够自动请求、验证和获取证书,而无需人工干预。完成标准化获取证书流程需要ACME客户端与ACME服务器端进行通信。常见的ACME客户端有acme.sh、certbot等。

安装 acme.sh

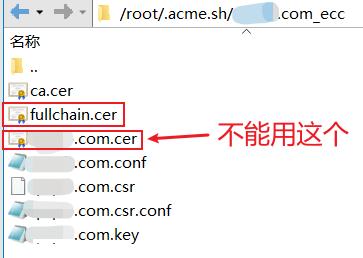

# 1. 下载 acme.sh(下载位置:~/.acme.sh) curl https://get.acme.sh | sh -s email=xxx@gmail.com # 2. 检查自动更新 cronjob 是否已创建(执行完上面命令后,会自动创建 cronjob) crontab -l # 结果显示:49 0 * * * "/root/.acme.sh"/acme.sh --cron --home "/root/.acme.sh" > /dev/null # 解释说明:上面的 cron 表示每天 0:49 分,执行 acme.sh 以更新所有证书。 # 3. 申请泛域名证书 cd /root/.acme.sh export Ali_Key="XXX";export Ali_Secret="YYY";./acme.sh --issue --dns dns_ali -d abc.com -d *.abc.com # 说明:申请成功后,多出了一个目录 /root/.acme.sh/abc.com_ecc,里面存的是 cer 格式的证书。 # 4. cer 证书转 pkcs,用于 Tomcat ./acme.sh --toPkcs12 -d abc.com -d *.abc.com --ecc --password 12345678 # 执行完后,生成了一个新证书,位于 /root/.acme.sh/abc.com.pfx(是否具有完整证书链还未测)

测试经验:

(1)A机器上生成的证书(包括转换到的Tomcat证书,如:baidu.com.pfx)可直接复制到B机器上去用。

(2)支持在多台不同机器上申请同一个泛域名。

cer、crt、pem 三类格式的证书实际上是相同的

在 nginx 中,直接使用 acme.sh 生成的 cer 证书是没问题的:

ssl_certificate /root/ceshi.com_nginx/acme.sh/ceshi.com.cer; ssl_certificate_key /root/ceshi.com_nginx/acme.sh/ceshi.com.key;

也可以用 pem:

ssl_certificate /root/ceshi.com_nginx/ceshi.com.pem; ssl_certificate_key /root/ceshi.com_nginx/ceshi.com.key;

支付宝异步通知接口,得用完整的证书链

对接支付宝支付接口,接收异步支付通知时,若平台是 https,Nginx用的证书必须用完整的证书链(fullchain.cer),否则收不到支付结果的通知,这个问题踩坑了半天:

支付宝官方也明确说了:如果您的地址是 https,也就是有证书,需加一步是否是证书问题。只支持官方机构颁发的正版 SSL 证书,不支持自签名。建议使用 相关证书校验工具检查服务器到根证书链路通畅即可。

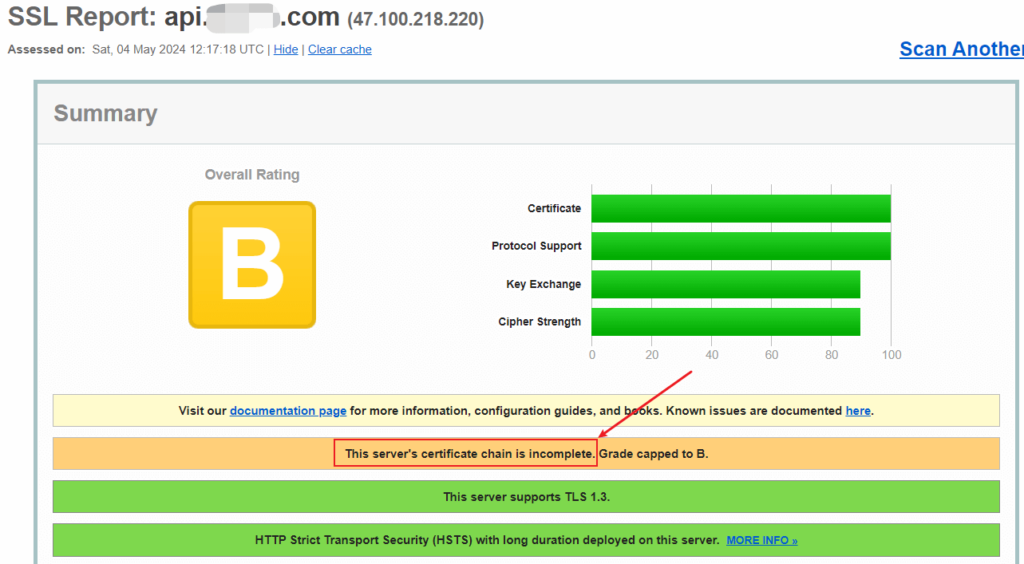

证书校验工具:https://www.ssllabs.com/ssltest/

我用这个校验工具测试了下无法收到支付结果通知的证书 xxx.com,结果得分B:

图上可以看到一个问题:This server’s certificate chain is incomplete,应该就是这个问题导致收不到异步支付结果通知。改用 fullchain.cer 证书链后得分为A+,通知也成功收到了:

遇坑记

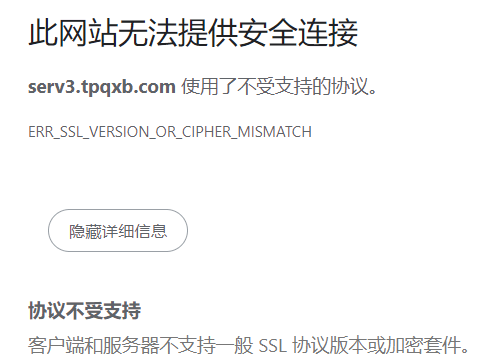

主要浏览器已弃用 TLS 1.0 和 TLS 1.1

2020年初,主要的浏览器制造商:谷歌、苹果、微软和Mozilla,宣布弃用对TLS 1.0和TLS 1.1的支持。之前配置 Tomcat 时就因这个问题卡了半天,以为是 acme.sh 生成的证书转 tomcat 证书上出了问题。这是有问题的 server.xml 配置:

<Connector port="40102"

protocol="org.apache.coyote.http11.Http11NioProtocol"

SSLEnabled="true"

scheme="https"

secure="true"

keystoreFile="/root/.acme.sh/abc.com_ecc/abc.com.pfx"

keystorePass="eitercl6"

clientAuth="false"

SSLProtocol="TLSv1+TLSv1.1+TLSv1.2"

ciphers="TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256"/>

问题出在 SSLProtocol=”TLSv1+TLSv1.1+TLSv1.2″ 这块,谷歌浏览器访问时直接出错了:

将 SSLProtocol=”TLSv1+TLSv1.1+TLSv1.2″ 改成 SSLProtocol=”TLSv1.2+TLSv1.3” 后问题解决。

另外再附上Nginx的 SSLProtocol 配置:

ssl_protocols TLSv1.2 TLSv1.3;

tomcat 9.0.35 使用 pfx 报错:keystore password was incorrect

检查了N遍,踩坑一天总算找出问题了,这并不是密码错误导致的,解决办法是将 tomcat 更新到 9.0.85,错误详情:

...... Caused by: java.lang.IllegalArgumentException: keystore password was incorrect at org.apache.tomcat.util.net.AbstractJsseEndpoint.createSSLContext(AbstractJsseEndpoint.java:99) at org.apache.tomcat.util.net.AbstractJsseEndpoint.initialiseSsl(AbstractJsseEndpoint.java:71) at org.apache.tomcat.util.net.NioEndpoint.bind(NioEndpoint.java:216) at org.apache.tomcat.util.net.AbstractEndpoint.bindWithCleanup(AbstractEndpoint.java:1141) at org.apache.tomcat.util.net.AbstractEndpoint.init(AbstractEndpoint.java:1154) at org.apache.coyote.AbstractProtocol.init(AbstractProtocol.java:581) at org.apache.coyote.http11.AbstractHttp11Protocol.init(AbstractHttp11Protocol.java:74) at org.apache.catalina.connector.Connector.initInternal(Connector.java:1030) ... 13 more Caused by: java.io.IOException: keystore password was incorrect at java.base/sun.security.pkcs12.PKCS12KeyStore.engineLoad(PKCS12KeyStore.java:2108) at java.base/sun.security.util.KeyStoreDelegator.engineLoad(KeyStoreDelegator.java:243) at java.base/java.security.KeyStore.load(KeyStore.java:1479) at org.apache.tomcat.util.security.KeyStoreUtil.load(KeyStoreUtil.java:69) at org.apache.tomcat.util.net.SSLUtilBase.getStore(SSLUtilBase.java:216) at org.apache.tomcat.util.net.SSLHostConfigCertificate.getCertificateKeystore(SSLHostConfigCertificate.java:207) at org.apache.tomcat.util.net.SSLUtilBase.getKeyManagers(SSLUtilBase.java:282) at org.apache.tomcat.util.net.openssl.OpenSSLUtil.getKeyManagers(OpenSSLUtil.java:98) at org.apache.tomcat.util.net.SSLUtilBase.createSSLContext(SSLUtilBase.java:246) at org.apache.tomcat.util.net.AbstractJsseEndpoint.createSSLContext(AbstractJsseEndpoint.java:97) ... 20 more Caused by: java.security.UnrecoverableKeyException: failed to decrypt safe contents entry: javax.crypto.BadPaddingException: Given final block not properly padded. Such issues can arise if a bad key is used during decryption.

自签名SSL证书

脚本

create_self-signed-cert.sh:

#!/bin/bash

help ()

{

echo ' ================================================================ '

echo ' --ssl-domain: 生成ssl证书需要的主域名,如不指定则默认为www.rancher.local,如果是ip访问服务,则可忽略;'

echo ' --ssl-trusted-ip: 一般ssl证书只信任域名的访问请求,有时候需要使用ip去访问server,那么需要给ssl证书添加扩展IP,多个IP用逗号隔开;'

echo ' --ssl-trusted-domain: 如果想多个域名访问,则添加扩展域名(SSL_TRUSTED_DOMAIN),多个扩展域名用逗号隔开;'

echo ' --ssl-size: ssl加密位数,默认2048;'

echo ' --ssl-cn: 国家代码(2个字母的代号),默认CN;'

echo ' --ca-cert-recreate: 是否重新创建 ca-cert,ca 证书默认有效期 10 年,创建的 ssl 证书有效期如果是一年需要续签,那么可以直接复用原来的 ca 证书,默认 false;'

echo ' 使用示例:'

echo ' ./create_self-signed-cert.sh --ssl-domain=www.test.com --ssl-trusted-domain=www.test2.com \ '

echo ' --ssl-trusted-ip=1.1.1.1,2.2.2.2,3.3.3.3 --ssl-size=2048 --ssl-date=3650'

echo ' ================================================================'

}

case "$1" in

-h|--help) help; exit;;

esac

if [[ $1 == '' ]];then

help;

exit;

fi

CMDOPTS="$*"

for OPTS in $CMDOPTS;

do

key=$(echo ${OPTS} | awk -F"=" '{print $1}' )

value=$(echo ${OPTS} | awk -F"=" '{print $2}' )

case "$key" in

--ssl-domain) SSL_DOMAIN=$value ;;

--ssl-trusted-ip) SSL_TRUSTED_IP=$value ;;

--ssl-trusted-domain) SSL_TRUSTED_DOMAIN=$value ;;

--ssl-size) SSL_SIZE=$value ;;

--ssl-date) SSL_DATE=$value ;;

--ca-date) CA_DATE=$value ;;

--ssl-cn) CN=$value ;;

--ca-cert-recreate) CA_CERT_RECREATE=$value ;;

--ca-key-recreate) CA_KEY_RECREATE=$value ;;

esac

done

# CA相关配置

CA_KEY_RECREATE=${CA_KEY_RECREATE:-false}

CA_CERT_RECREATE=${CA_CERT_RECREATE:-false}

CA_DATE=${CA_DATE:-3650}

CA_KEY=${CA_KEY:-cakey.pem}

CA_CERT=${CA_CERT:-cacerts.pem}

CA_DOMAIN=cattle-ca

# ssl相关配置

SSL_CONFIG=${SSL_CONFIG:-$PWD/openssl.cnf}

SSL_DOMAIN=${SSL_DOMAIN:-'www.rancher.local'}

SSL_DATE=${SSL_DATE:-3650}

SSL_SIZE=${SSL_SIZE:-2048}

## 国家代码(2个字母的代号),默认CN;

CN=${CN:-CN}

SSL_KEY=$SSL_DOMAIN.key

SSL_CSR=$SSL_DOMAIN.csr

SSL_CERT=$SSL_DOMAIN.crt

echo -e "\033[32m ---------------------------- \033[0m"

echo -e "\033[32m | 生成 SSL Cert | \033[0m"

echo -e "\033[32m ---------------------------- \033[0m"

# 如果存在 ca-key, 并且需要重新创建 ca-key

if [[ -e ./${CA_KEY} ]] && [[ ${CA_KEY_RECREATE} == 'true' ]]; then

# 先备份旧 ca-key,然后重新创建 ca-key

echo -e "\033[32m ====> 1. 发现已存在 CA 私钥,备份 "${CA_KEY}" 为 "${CA_KEY}"-bak,然后重新创建 \033[0m"

mv ${CA_KEY} "${CA_KEY}"-bak-$(date +"%Y%m%d%H%M")

openssl genrsa -out ${CA_KEY} ${SSL_SIZE}

# 如果存在 ca-cert,因为 ca-key 重新创建,则需要重新创建 ca-cert。先备份然后重新创建 ca-cert

if [[ -e ./${CA_CERT} ]]; then

echo -e "\033[32m ====> 2. 发现已存在 CA 证书,先备份 "${CA_CERT}" 为 "${CA_CERT}"-bak,然后重新创建 \033[0m"

mv ${CA_CERT} "${CA_CERT}"-bak-$(date +"%Y%m%d%H%M")

openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

else

# 如果不存在 ca-cert,直接创建 ca-cert

echo -e "\033[32m ====> 2. 生成新的 CA 证书 ${CA_CERT} \033[0m"

openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

fi

# 如果存在 ca-key,并且不需要重新创建 ca-key

elif [[ -e ./${CA_KEY} ]] && [[ ${CA_KEY_RECREATE} == 'false' ]]; then

# 存在旧 ca-key,不需要重新创建,直接复用

echo -e "\033[32m ====> 1. 发现已存在 CA 私钥,直接复用 CA 私钥 "${CA_KEY}" \033[0m"

# 如果存在 ca-cert,并且需要重新创建 ca-cert。先备份然后重新创建

if [[ -e ./${CA_CERT} ]] && [[ ${CA_CERT_RECREATE} == 'true' ]]; then

echo -e "\033[32m ====> 2. 发现已存在 CA 证书,先备份 "${CA_CERT}" 为 "${CA_CERT}"-bak,然后重新创建 \033[0m"

mv ${CA_CERT} "${CA_CERT}"-bak-$(date +"%Y%m%d%H%M")

openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

# 如果存在 ca-cert,并且不需要重新创建 ca-cert,直接复用

elif [[ -e ./${CA_CERT} ]] && [[ ${CA_CERT_RECREATE} == 'false' ]]; then

echo -e "\033[32m ====> 2. 发现已存在 CA 证书,直接复用 CA 证书 "${CA_CERT}" \033[0m"

else

# 如果不存在 ca-cert ,直接创建 ca-cert

echo -e "\033[32m ====> 2. 生成新的 CA 证书 ${CA_CERT} \033[0m"

openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

fi

# 如果不存在 ca-key

else

# ca-key 不存在,直接生成

echo -e "\033[32m ====> 1. 生成新的 CA 私钥 ${CA_KEY} \033[0m"

openssl genrsa -out ${CA_KEY} ${SSL_SIZE}

# 如果存在旧的 ca-cert,先做备份,然后重新生成 ca-cert

if [[ -e ./${CA_CERT} ]]; then

echo -e "\033[32m ====> 2. 发现已存在 CA 证书,先备份 "${CA_CERT}" 为 "${CA_CERT}"-bak,然后重新创建 \033[0m"

mv ${CA_CERT} "${CA_CERT}"-bak-$(date +"%Y%m%d%H%M")

openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

else

# 不存在旧的 ca-cert,直接生成 ca-cert

echo -e "\033[32m ====> 2. 生成新的 CA 证书 ${CA_CERT} \033[0m"

openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

fi

fi

echo -e "\033[32m ====> 3. 生成 Openssl 配置文件 ${SSL_CONFIG} \033[0m"

cat > ${SSL_CONFIG} <<EOM

[req]

req_extensions = v3_req

distinguished_name = req_distinguished_name

[req_distinguished_name]

[ v3_req ]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

extendedKeyUsage = clientAuth, serverAuth

EOM

if [[ -n ${SSL_TRUSTED_IP} || -n ${SSL_TRUSTED_DOMAIN} || -n ${SSL_DOMAIN} ]]; then

cat >> ${SSL_CONFIG} <<EOM

subjectAltName = @alt_names

[alt_names]

EOM

IFS=","

dns=(${SSL_TRUSTED_DOMAIN})

dns+=(${SSL_DOMAIN})

for i in "${!dns[@]}"; do

echo DNS.$((i+1)) = ${dns[$i]} >> ${SSL_CONFIG}

done

if [[ -n ${SSL_TRUSTED_IP} ]]; then

ip=(${SSL_TRUSTED_IP})

for i in "${!ip[@]}"; do

echo IP.$((i+1)) = ${ip[$i]} >> ${SSL_CONFIG}

done

fi

fi

echo -e "\033[32m ====> 4. 生成服务 SSL KEY ${SSL_KEY} \033[0m"

openssl genrsa -out ${SSL_KEY} ${SSL_SIZE}

echo -e "\033[32m ====> 5. 生成服务 SSL CSR ${SSL_CSR} \033[0m"

openssl req -sha256 -new -key ${SSL_KEY} -out ${SSL_CSR} -subj "/C=${CN}/CN=${SSL_DOMAIN}" -config ${SSL_CONFIG}

echo -e "\033[32m ====> 6. 生成服务 SSL CERT ${SSL_CERT} \033[0m"

openssl x509 -sha256 -req -in ${SSL_CSR} -CA ${CA_CERT} \

-CAkey ${CA_KEY} -CAcreateserial -out ${SSL_CERT} \

-days ${SSL_DATE} -extensions v3_req \

-extfile ${SSL_CONFIG}

echo -e "\033[32m ====> 7. 证书制作完成 \033[0m"

echo

echo -e "\033[32m ====> 8. 以 YAML 格式输出结果 \033[0m"

echo "----------------------------------------------------------"

echo "ca_key: |"

cat $CA_KEY | sed 's/^/ /'

echo

echo "ca_cert: |"

cat $CA_CERT | sed 's/^/ /'

echo

echo "ssl_key: |"

cat $SSL_KEY | sed 's/^/ /'

echo

echo "ssl_csr: |"

cat $SSL_CSR | sed 's/^/ /'

echo

echo "ssl_cert: |"

cat $SSL_CERT | sed 's/^/ /'

echo

echo -e "\033[32m ====> 9. 附加 CA 证书到 Cert 文件 \033[0m"

cat ${CA_CERT} >> ${SSL_CERT}

echo "ssl_cert: |"

cat $SSL_CERT | sed 's/^/ /'

echo

echo -e "\033[32m ====> 10. 重命名服务证书 \033[0m"

echo "cp ${SSL_DOMAIN}.key tls.key"

cp ${SSL_DOMAIN}.key tls.key

echo "cp ${SSL_DOMAIN}.crt tls.crt"

cp ${SSL_DOMAIN}.crt tls.crt

命令格式:./create_self-signed-cert.sh –ssl-domain=snlcw.com –ssl-trusted-domain=www.snlcw.com,program.snlcw.com

备注:这个脚本不支持生成泛域名证书。

扩展名

- .crt 证书文件,可以是 DER(二进制)编码的,也可以是 PEM(ASCII (Base64))编码的),在类 unix 系统中比较常见;

- .cer 也是证书,常见于 Windows 系统。编码类型同样可以是 DER 或者 PEM 的,windows 下有工具可以转换 crt 到 cer;

- .csr 证书签名请求文件,一般是生成请求以后发送给 CA,然后 CA 会给您签名并发回证书;

- .key 一般公钥或者密钥都会用这种扩展名,可以是 DER 编码的或者是 PEM 编码的。查看 DER 编码的(公钥或者密钥)的文件的命令为:

openssl rsa -inform DER -noout -text -in xxx.key。查看 PEM 编码的(公钥或者密钥)的文件的命令为:openssl rsa -inform PEM -noout -text -in xxx.key; - .p12 证书文件,包含一个 X509 证书和一个被密码保护的私钥;

参考:生成自签名 SSL 证书